1. Giriş ve Genel Bakış

Parolalar baskın kimlik doğrulama mekanizması olmaya devam etse de, yönetimleri kritik bir güvenlik zorluğu oluşturmaktadır. Geleneksel parola yöneticileri, LastPass gibi ihlallerin de gösterdiği gibi, merkezi hata noktaları yaratır. Deterministik Parola Üreteçleri (DPG'ler), ana bir sır ve alan adından site başına benzersiz parolalar üreterek depolamayı ortadan kaldıran bir alternatif olarak yirmi yılı aşkın süredir önerilmektedir. Ancak, mevcut DPG'ler yaygın benimsenmeyi engelleyen önemli güvenlik, gizlilik ve kullanılabilirlik açıklarından muzdariptir.

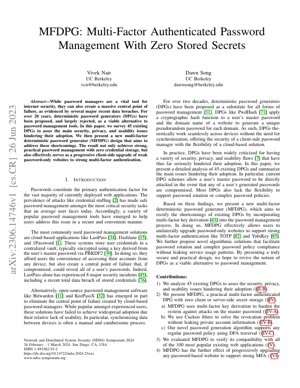

Bu makale, bu eksiklikleri gideren yeni bir tasarım olan Çok Faktörlü Deterministik Parola Üreteci'ni (MFDPG) tanıtmaktadır. MFDPG, ana sırrı güçlendirmek için çok faktörlü anahtar türetiminden yararlanır, güvenli parola iptali için Guguk kuşu filtreleri kullanır ve karmaşık parola politikalarına uymak için bir Deterministik Sonlu Otomata (DFA) gezinme algoritması kullanır—tüm bunlar istemci veya sunucu tarafında hiçbir sır saklamadan gerçekleştirilir.

Temel Katkılar

- Benimsenme engellerini belirlemek için 45 mevcut DPG'nin analizi.

- Sıfır sır depolamalı MFDPG tasarımı.

- Zayıf, yalnızca parola kullanan sitelerin güçlü ÇFKD'ye (Çok Faktörlü Kimlik Doğrulama) istemci tarafında yükseltilmesi için yol.

- En iyi 100 web uygulaması ile uyumluluk doğrulaması.

2. Mevcut DPG'lerin Analizi

45 DPG şemasının (ör. PwdHash) incelenmesi tutarlı kritik açıkları ortaya çıkarmıştır.

2.1 Güvenlik ve Gizlilik Açıkları

- Ana Parola Maruziyeti: Tek bir üretilmiş parolanın ele geçirilmesi, doğrudan ana parolaya yönelik saldırıları kolaylaştırabilir.

- İleri Gizlilik/İptal Eksikliği: Tüm hizmetler için ana parolayı değiştirmeden belirli bir hizmet için parolaları döndürme yeteneğinin olmaması.

- Kullanım Deseni Sızıntısı: Basit şemalar, bir kullanıcının hangi hizmetlerde hesabı olduğunu sızdırabilir.

2.2 Kullanılabilirlik Kısıtlamaları

- Politika Uyumsuzluğu: Belirli web sitesi gereksinimlerini (uzunluk, karakter kümeleri) karşılayan parolalar üretememe.

- Çok Faktörlü Entegrasyon Eksikliği: Tamamen parola tabanlı olup, ana parola ele geçirildiğinde dayanıklılıktan yoksun olma.

3. MFDPG Tasarımı

MFDPG'nin mimarisi üç temel yenilik üzerine inşa edilmiştir.

3.1 Çok Faktörlü Anahtar Türetimi

MFDPG, birden fazla sırrı birleştirmek için çok faktörlü bir anahtar türetme fonksiyonu (MFKDF) kullanır: ezberlenmiş bir parola ($P$), bir donanım belirteci ($T$) ve bir biyometrik faktör ($B$). Türetilen anahtar $K$ şöyledir:

$K = \text{MFKDF}(P, T, B, \text{salt})$

Bu, herhangi bir tek faktörün (ör. oltalama yoluyla ele geçirilmiş bir parola) ele geçirilmesinin ana anahtarı açığa çıkarmamasını sağlar ve böylece yalnızca parola kullanan web sitelerini etkin bir şekilde istemci tarafında güçlü ÇFKD'yi destekleyecek şekilde yükseltir.

3.2 İptal İşlemleri için Guguk Kuşu Filtreleri

Küresel değişiklikler yapmadan ele geçirilmiş bir site için parola döndürme sorununu çözmek için MFDPG, olasılıksal bir veri yapısı olan bir Guguk kuşu filtresi kullanır. Filtre, iptal edilmiş site tanımlayıcılarını (ör. karma alan adı + yineleme sayacı) saklar. Parola üretimi sırasında sistem filtreyi kontrol eder. Bir site listelenmişse, dahili bir sayacı artırarak yeni bir parola türetir: $Parola = \text{KDF}(K, \text{alan adı} || \text{sayaç})$. Bu, kullanıcı hesaplarının düz metin listesini saklamadan site başına iptale olanak tanır.

3.3 DFA Tabanlı Parola Üretimi

Keyfi düzenli ifade parola politikalarına (ör. ^(?=.*[A-Z])(?=.*\d).{12,}$) uymak için MFDPG, politikayı bir Deterministik Sonlu Otomata (DFA) olarak modeller. Üreteç, DFA'yı gezer, her durum geçişinde kriptografik olarak güvenli rastgele seçimler kullanarak hem politikaya uygun hem de girdi anahtarı ve alan adına dayalı deterministik bir parola üretir.

4. Değerlendirme ve Sonuçlar

MFDPG prototipi, en popüler 100 web sitesi (Alexa sıralamalarına göre) ile uyumluluğu açısından değerlendirilmiştir.

Uyumluluk Sonuçları

- Başarı Oranı: Test edilen sitelerin %100'ü MFDPG algoritması tarafından üretilen parolaları kabul etti.

- Politika İşleme: DFA tabanlı üreteç, özel karakterler, uzunluk ve yasaklı diziler için karmaşık kurallar dahil olmak üzere karşılaşılan tüm parola politikalarını başarıyla karşıladı.

- Performans: Parola üretim süresi saniyenin altındaydı ve gerçek zamanlı kullanıcı etkileşimi için uygundu.

Grafik Açıklaması: Bir çubuk grafik, karşılaşılan parola politika türlerinin dağılımını (ör. "Yalnızca Minimum Uzunluk", "Büyük Harf ve Sayı Gerektirir", "Karmaşık Regex") ve MFDPG uyumluluğu için tüm kategorilerde %100'lük bir başarı çubuğunu, basit bir karma DPG temel çizgisi için daha düşük bir çubukla karşılaştırarak gösterecektir.

5. Teknik Derinlemesine İnceleme

Anahtar Türetimi: Temel güvenlik, türetilen siteye özgü parola sızdırılsa bile çevrimdışı saldırıları önlemek için OPAQUE veya diğer asimetrik PAKE protokolleri temelli güçlü bir MFKDF kurulumuna dayanır.

DFA Gezinme Algoritması (Kavramsal):

- Web sitesinin parola politikasını bir DFA $A$ olarak kodlayın.

- Bir CSPRNG'yi $\text{HMAC}(K, \text{alan adı})$ ile tohumlayın.

- Başlangıç durumundan başlayarak, CSPRNG'yi kullanarak bir sonraki duruma geçerken geçerli bir geçişi (bir karakter çıktılayarak) rastgele seçin.

- Kabul eden bir duruma ulaşılana kadar tekrarlayın, son dizinin $A$'nın dilinde geçerli bir kelime olduğundan emin olun.

6. Analist Perspektifi: Temel Kavrayış, Mantıksal Akış, Güçlü ve Zayıf Yönler, Eyleme Dönüştürülebilir İçgörüler

Temel Kavrayış: MFDPG sadece başka bir parola yöneticisi değildir; web kimlik doğrulama evriminin yavaş ilerleyişini stratejik olarak atlatmanın bir yoludur. Makalenin dehası, sorunu yeniden çerçevelemesinde yatar: web sitelerinin FIDO2 veya passkey'leri benimsemesini beklemek yerine, MFDPG kullanıcıya herhangi bir eski parola tabanlı hizmet için istemci tarafında tek taraflı olarak çok faktörlü güvenliği zorunlu kılma gücü verir. Bu, en zayıf halka olan—yeniden kullanılabilir parola—donanım ve biyometrik faktörlerle korunan, türetilmiş, tek kullanımlık bir belirtece dönüştürür. Bu, parolanın yakın zamanda ölmeyeceğinin pragmatik bir kabulüdür, bu yüzden onu kriptografik olarak zırhlandırmalıyız.

Mantıksal Akış: Argüman ikna edicidir. 1) Mevcut DPG'ler temelde kırıktır (ana anahtar maruziyeti, döndürme yok). 2) Bu nedenle, kriptografik olarak güçlendirilmiş bir temele (MFKDF) ihtiyacımız var. 3) Ancak güçlendirme yeterli değildir; gerçek dünya kullanılabilirliğine (politika uyumu, iptal) ihtiyacımız var. 4) Önerilen çözümler (Guguk kuşu filtreleri, DFA gezinme) doğrudan bu kullanılabilirlik boşluklarını hedefler. 5) Sonuç, sadece DPG'leri düzeltmekle kalmayıp aynı zamanda tüm kimlik doğrulama manzarasını aşağıdan yukarıya gizlice yükselten bir sistemdir. Mantık temizdir ve her tasarım seçimi belgelenmiş bir açığa doğrudan bir karşı darbedir.

Güçlü ve Zayıf Yönler: Gücü, zarif, sıfır depolamalı mimarisi ve ilerleyici geliştirme yeteneğidir. PwdHash gibi öncüllerin başarısızlıklarından ders alır. Ancak, zayıf yönler dağıtım modelindedir. Kritik Zayıflık: Kullanıcı kurtarma süreci bir kabustur. Donanım belirtecinizi mi kaybettiniz? Her şeyden anında kilitlenirsiniz—bulut yedekleme risklerini hafif gösteren felaket bir tek hata noktası. Makale bunun üzerinde hafifçe geçiştirir. Ayrıca, güvenliği büyük ölçüde MFKDF uygulamasına bağlıdır ki bu, uygulama hatalarına eğilimli karmaşık bir kriptografik ilkeldir. USENIX Security 2023 ÇFKD şemaları analizinin gösterdiği gibi, gerçek dünya ÇFKD sistemlerinde genellikle ince güvenlik açıkları vardır. Yaygın benimseme, hatasız, kullanıcı dostu bir kurtarma mekanizması gerektirecektir ki bu da "sıfır saklı sır" felsefesiyle çelişiyor gibi görünmektedir.

Eyleme Dönüştürülebilir İçgörüler: Güvenlik ekipleri için MFDPG'nin temel kavramları hemen değerlidir. DFA tabanlı politika uyumlu üretim, dahili olarak hizmet hesabı parolaları için pilot uygulamada kullanılabilir. İptal işlemleri için Guguk kuşu filtrelerinin kullanımı, parolaların ötesinde de uygulanabilen (ör. belirteç engelleme listelerini yönetme) akıllı bir gizlilik koruyucu tekniktir. Büyük ders, sır depolamayı sır türetmeden ayırmaktır. Kasa yerine, birden fazla faktörü kriptografik olarak tek, geçici bir türetme anahtarına bağlamayı düşünün. Şirketler, kullanıcı tarafından tutulan, kurtarılabilir çok faktörlü güven kökleri için AR-GE'ye yatırım yapmalıdır—MFDPG'nin ima ettiği ancak çözmediği eksik parça. Gelecek daha iyi kasalarda değil; kasayı gereksiz kılmaktadır ve MFDPG tam da bu yönü işaret etmektedir.

7. Gelecekteki Uygulamalar ve Yönelimler

- Parolasız Entegrasyon: MFDPG'nin türetilmiş siteye özgü parolaları, FIDO2 benzeri bir akışta "sahip olduğunuz bir şey" olarak hizmet ederek parola ve parolasız dünyalar arasında köprü kurabilir.

- Merkezi Olmayan Kimlik: Sıfır depolamalı, kullanıcı merkezli model, Web3 ve merkezi olmayan kimlik ilkeleri (ör. IETF'nin GNAP'ı) ile uyumludur. Ana çok faktörlü anahtar, merkezi olmayan tanımlayıcılar (DID'ler) ve kanıtlar üretebilir.

- Kurumsal Sır Yönetimi: Makine kimlikleri için uyarlanarak, merkezi bir kökten farklı hizmetler için benzersiz API anahtarları/sırları üretmek ve iptal filtresi aracılığıyla otomatik döndürme.

- Araştırma Yönelimi: Birleşik MFKDF+DFA+Filtre sistemi için resmi güvenlik kanıtları geliştirme. Kuantum sonrası MFKDF yapılarını keşfetme. Sıfır sır modelinden ödün vermeyen insancıl, güvenli kurtarma protokolleri tasarlama.

8. Kaynaklar

- Nair, V., & Song, D. (Yıl). MFDPG: Saklı Sır İçermeyen Çok Faktörlü Kimlik Doğrulamalı Parola Yönetimi. Konferans Adı.

- Ross, B., Jackson, C., Miyake, N., Boneh, D., & Mitchell, J. C. (2005). Tarayıcı Uzantıları Kullanarak Daha Güçlü Parola Kimlik Doğrulaması. USENIX Güvenlik Sempozyumu. (PwdHash)

- Ghalwash, H., vd. (2023). SoK: Çok Faktörlü Kimlik Doğrulama. USENIX Güvenlik Sempozyumu.

- Jarecki, S., Krawczyk, H., & Xu, J. (2018). OPAQUE: Ön Hesaplama Saldırılarına Karşı Güvenli Bir Asimetrik PAKE Protokolü. EUROCRYPT.

- Fan, B., Andersen, D. G., Kaminsky, M., & Mitzenmacher, M. (2014). Guguk Kuşu Filtresi: Pratikte Bloom'dan Daha İyi. CoNEXT.

- FIDO Alliance. (2023). FIDO2: WebAuthn & CTAP Spesifikasyonları. https://fidoalliance.org/fido2/