1. ভূমিকা ও সারসংক্ষেপ

পাসওয়ার্ড এখনও প্রধান প্রমাণীকরণ প্রক্রিয়া, কিন্তু তাদের ব্যবস্থাপনা একটি গুরুত্বপূর্ণ নিরাপত্তা চ্যালেঞ্জ উপস্থাপন করে। লাস্টপাসের মতো লঙ্ঘনের ঘটনা থেকে দেখা যায়, ঐতিহ্যগত পাসওয়ার্ড ম্যানেজার কেন্দ্রীয় ব্যর্থতার বিন্দু তৈরি করে। নির্ধারক পাসওয়ার্ড জেনারেটর (ডিপিজি) দুই দশকেরও বেশি সময় ধরে একটি বিকল্প হিসেবে প্রস্তাবিত হয়েছে, যা একটি মাস্টার গোপনীয়তা ও ডোমেইন নাম থেকে সাইট প্রতি অনন্য পাসওয়ার্ড তৈরি করে, সংরক্ষণ দূর করে। তবে, বিদ্যমান ডিপিজিগুলো উল্লেখযোগ্য নিরাপত্তা, গোপনীয়তা ও ব্যবহারযোগ্যতা ত্রুটি ভোগ করে, যা ব্যাপক গ্রহণে বাধা দিয়েছে।

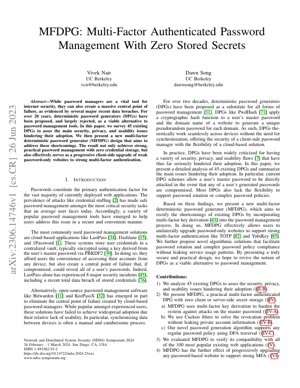

এই গবেষণাপত্রটি বহু-উপাদান নির্ধারক পাসওয়ার্ড জেনারেটর (এমএফডিপিজি) উপস্থাপন করে, একটি অভিনব নকশা যা এই ত্রুটিগুলো সমাধান করে। এমএফডিপিজি মাস্টার গোপনীয়তা শক্তিশালী করতে বহু-উপাদান কী উদ্ভব ব্যবহার করে, নিরাপদ পাসওয়ার্ড প্রত্যাহারের জন্য কুকু ফিল্টার নিয়োগ করে এবং জটিল পাসওয়ার্ড নীতিমালা মেনে চলতে একটি নির্ধারক সসীম অটোমেটন (ডিএফএ) ট্রাভার্সাল অ্যালগরিদম ব্যবহার করে—সবই ক্লায়েন্ট বা সার্ভার পাশে কোনো গোপনীয়তা সংরক্ষণ ছাড়াই।

মূল অবদান

- গ্রহণের বাধা চিহ্নিত করতে ৪৫টি বিদ্যমান ডিপিজির বিশ্লেষণ।

- শূন্য গোপনীয়তা সংরক্ষণ সহ এমএফডিপিজির নকশা।

- দুর্বল শুধুমাত্র-পাসওয়ার্ড সাইটগুলোর জন্য শক্তিশালী এমএফএ-তে ক্লায়েন্ট-সাইড আপগ্রেড পথ।

- শীর্ষ ১০০ ওয়েব অ্যাপ্লিকেশনের সাথে সামঞ্জস্যতা যাচাই।

2. বিদ্যমান ডিপিজিগুলোর বিশ্লেষণ

৪৫টি ডিপিজি স্কিমের (যেমন, PwdHash) জরিপে ধারাবাহিকভাবে গুরুতর ত্রুটি প্রকাশ পেয়েছে।

2.1 নিরাপত্তা ও গোপনীয়তা ত্রুটি

- মাস্টার পাসওয়ার্ড প্রকাশ: একটি উৎপাদিত পাসওয়ার্ডের সমঝোতা সরাসরি মাস্টার পাসওয়ার্ডে আক্রমণ সহজতর করতে পারে।

- ফরওয়ার্ড সিক্রেসি/প্রত্যাহারের অভাব: সব পরিষেবার জন্য মাস্টার পাসওয়ার্ড পরিবর্তন না করে একটি নির্দিষ্ট পরিষেবার জন্য পাসওয়ার্ড ঘুরানো অক্ষমতা।

- ব্যবহারের প্যাটার্ন ফাঁস: সরল স্কিমগুলো ব্যবহারকারীর কোন কোন পরিষেবায় অ্যাকাউন্ট আছে তা ফাঁস করতে পারে।

2.2 ব্যবহারযোগ্যতার সীমাবদ্ধতা

- নীতি অসামঞ্জস্যতা: নির্দিষ্ট ওয়েবসাইটের চাহিদা (দৈর্ঘ্য, অক্ষর সেট) পূরণ করে এমন পাসওয়ার্ড তৈরি করতে অক্ষম।

- বহু-উপাদান সংযোজন নেই: সম্পূর্ণরূপে পাসওয়ার্ড-ভিত্তিক, মাস্টার পাসওয়ার্ড সমঝোতা হলে সহনশীলতার অভাব।

3. এমএফডিপিজি নকশা

এমএফডিপিজির স্থাপত্য তিনটি মূল উদ্ভাবনের উপর নির্মিত।

3.1 বহু-উপাদান কী উদ্ভব

এমএফডিপিজি একাধিক গোপনীয়তা একত্রিত করতে একটি বহু-উপাদান কী উদ্ভব ফাংশন (এমএফকেডিএফ) ব্যবহার করে: একটি মুখস্থ পাসওয়ার্ড ($P$), একটি হার্ডওয়্যার টোকেন ($T$), এবং একটি বায়োমেট্রিক উপাদান ($B$)। উদ্ভূত কী $K$ হল:

$K = \text{MFKDF}(P, T, B, \text{salt})$

এটি নিশ্চিত করে যে কোনো একক উপাদানের (যেমন, ফিশ করা পাসওয়ার্ড) সমঝোতা মাস্টার কী প্রকাশ করে না, কার্যকরভাবে শুধুমাত্র-পাসওয়ার্ড ওয়েবসাইটগুলিকে শক্তিশালী এমএফএ সমর্থন করতে ক্লায়েন্ট-সাইড আপগ্রেড করে।

3.2 প্রত্যাহারের জন্য কুকু ফিল্টার

বৈশ্বিক পরিবর্তন ছাড়াই একটি সমঝোতা সাইটের জন্য পাসওয়ার্ড ঘুরানোর সমস্যা সমাধানে, এমএফডিপিজি একটি সম্ভাব্যতা-ভিত্তিক ডেটা স্ট্রাকচার—কুকু ফিল্টার ব্যবহার করে। ফিল্টারটি প্রত্যাহারকৃত সাইট শনাক্তকারী (যেমন, হ্যাশ করা ডোমেইন + পুনরাবৃত্তি কাউন্টার) সংরক্ষণ করে। পাসওয়ার্ড উৎপাদনের সময়, সিস্টেমটি ফিল্টারটি পরীক্ষা করে। যদি একটি সাইট তালিকাভুক্ত থাকে, এটি একটি অভ্যন্তরীণ কাউন্টার বৃদ্ধি করে, একটি নতুন পাসওয়ার্ড উদ্ভব করে: $Password = \text{KDF}(K, \text{domain} || \text{counter})$। এটি ব্যবহারকারীর অ্যাকাউন্টের একটি সরল পাঠ্য তালিকা সংরক্ষণ না করেই সাইট-প্রতি প্রত্যাহার সম্ভব করে।

3.3 ডিএফএ-ভিত্তিক পাসওয়ার্ড উৎপাদন

ইচ্ছামত নিয়মিত অভিব্যক্তি পাসওয়ার্ড নীতিমালা (যেমন, ^(?=.*[A-Z])(?=.*\d).{12,}$) মেনে চলতে, এমএফডিপিজি নীতিটিকে একটি নির্ধারক সসীম অটোমেটন (ডিএফএ) হিসেবে মডেল করে। জেনারেটরটি ডিএফএ ট্রাভার্স করে, প্রতিটি অবস্থা পরিবর্তনে ক্রিপ্টোগ্রাফিকভাবে নিরাপদ এলোমেলো পছন্দ ব্যবহার করে এমন একটি পাসওয়ার্ড তৈরি করে যা ইনপুট কী ও ডোমেইনের উপর ভিত্তি করে নীতি-সম্মত এবং নির্ধারক উভয়ই।

4. মূল্যায়ন ও ফলাফল

এমএফডিপিজি প্রোটোটাইপটি ১০০টি সর্বাধিক জনপ্রিয় ওয়েবসাইটের (আলেক্সা র্যাঙ্কিং অনুযায়ী) সাথে সামঞ্জস্যতার জন্য মূল্যায়ন করা হয়েছিল।

সামঞ্জস্যতা ফলাফল

- সাফল্যের হার: পরীক্ষিত সাইটগুলোর ১০০% এমএফডিপিজি অ্যালগরিদম দ্বারা উৎপাদিত পাসওয়ার্ড গ্রহণ করেছে।

- নীতি পরিচালনা: ডিএফএ-ভিত্তিক জেনারেটর সম্মুখীন হওয়া সব পাসওয়ার্ড নীতিমালা সফলভাবে পূরণ করেছে, যার মধ্যে বিশেষ অক্ষর, দৈর্ঘ্য ও নিষিদ্ধ ক্রমের জন্য জটিল নিয়ম অন্তর্ভুক্ত।

- কর্মক্ষমতা: পাসওয়ার্ড উৎপাদনের সময় সেকেন্ডের চেয়ে কম ছিল, যা বাস্তব-সময় ব্যবহারকারী মিথস্ক্রিয়ার জন্য উপযুক্ত।

চার্ট বর্ণনা: একটি বার চার্ট সম্মুখীন হওয়া পাসওয়ার্ড নীতি প্রকারের বন্টন (যেমন, "শুধুমাত্র ন্যূনতম দৈর্ঘ্য", "বড় হাতের অক্ষর ও সংখ্যা প্রয়োজন", "জটিল রেজেক্স") এবং সব বিভাগে এমএফডিপিজি সম্মতির জন্য একটি ১০০% সাফল্যের বার দেখাবে, যা একটি ভিত্তিরেখা সরল হ্যাশ ডিপিজির জন্য একটি নিম্ন বারের বিপরীতে।

5. প্রযুক্তিগত গভীর অনুসন্ধান

কী উদ্ভব: মূল নিরাপত্তা একটি শক্তিশালী এমএফকেডিএফ সেটআপের উপর নির্ভর করে, যেমন ওপেক বা অন্যান্য অসমমিত পেক প্রোটোকল-ভিত্তিক, যাতে উদ্ভূত সাইট-নির্দিষ্ট পাসওয়ার্ড ফাঁস হলেও অফলাইন আক্রমণ প্রতিরোধ করা যায়।

ডিএফএ ট্রাভার্সাল অ্যালগরিদম (ধারণাগত):

- ওয়েবসাইটের পাসওয়ার্ড নীতিকে একটি ডিএফএ $A$ হিসেবে এনকোড করুন।

- একটি সিএসপিআরএনজি-কে $\text{HMAC}(K, \text{domain})$ দিয়ে সিড করুন।

- প্রাথমিক অবস্থা থেকে শুরু করে, সিএসপিআরএনজি ব্যবহার করে এলোমেলোভাবে একটি বৈধ ট্রানজিশন (একটি অক্ষর আউটপুট করে) বেছে নিয়ে পরবর্তী অবস্থায় যান।

- একটি গ্রহণযোগ্য অবস্থায় পৌঁছানো পর্যন্ত পুনরাবৃত্তি করুন, নিশ্চিত করুন যে চূড়ান্ত ক্রম $A$ এর ভাষায় একটি বৈধ শব্দ।

6. বিশ্লেষকের দৃষ্টিভঙ্গি: মূল অন্তর্দৃষ্টি, যৌক্তিক প্রবাহ, শক্তি ও ত্রুটি, কার্যকরী অন্তর্দৃষ্টি

মূল অন্তর্দৃষ্টি: এমএফডিপিজি শুধু আরেকটি পাসওয়ার্ড ম্যানেজার নয়; এটি ওয়েব প্রমাণীকরণ বিবর্তনের ধীর গতির চারপাশে একটি কৌশলগত শেষ দৌড়। গবেষণাপত্রের প্রতিভা সমস্যাটিকে পুনর্বিন্যাসে নিহিত: ওয়েবসাইটগুলিকে FIDO2 বা পাসকি গ্রহণের জন্য অপেক্ষা করার পরিবর্তে, এমএফডিপিজি ব্যবহারকারীকে যেকোনো পুরোনো পাসওয়ার্ড-ভিত্তিক পরিষেবার জন্য ক্লায়েন্ট-সাইডে একতরফাভাবে বহু-উপাদান নিরাপত্তা বলবৎ করার ক্ষমতা দেয়। এটি দুর্বলতম লিঙ্ক—পুনর্ব্যবহারযোগ্য পাসওয়ার্ড—কে হার্ডওয়্যার ও বায়োমেট্রিক উপাদান দ্বারা সুরক্ষিত একটি উদ্ভূত, একক-ব্যবহারের টোকেনে পরিণত করে। এটি একটি ব্যবহারিক স্বীকৃতি যে পাসওয়ার্ড শীঘ্রই মরবে না, তাই আমাদের এটি ক্রিপ্টোগ্রাফিকভাবে বর্মাবদ্ধ করতে হবে।

যৌক্তিক প্রবাহ: যুক্তিটি আকর্ষণীয়। ১) বর্তমান ডিপিজিগুলো মৌলিকভাবে ভাঙা (মাস্টার কী প্রকাশ, ঘুরানো নেই)। ২) অতএব, আমাদের একটি ক্রিপ্টোগ্রাফিকভাবে শক্তিশালী ভিত্তি (এমএফকেডিএফ) প্রয়োজন। ৩) কিন্তু শক্তিশালীকরণ যথেষ্ট নয়; আমাদের বাস্তব-বিশ্বের উপযোগিতা (নীতি সম্মতি, প্রত্যাহার) প্রয়োজন। ৪) প্রস্তাবিত সমাধানগুলো (কুকু ফিল্টার, ডিএফএ ট্রাভার্সাল) সরাসরি এই উপযোগিতার ফাঁকগুলিকে লক্ষ্য করে। ৫) ফলাফলটি এমন একটি সিস্টেম যা শুধু ডিপিজিগুলো ঠিক করে না, বরং নিচ থেকে পুরো প্রমাণীকরণ ল্যান্ডস্কেপটিকে গোপনে আপগ্রেড করে। যুক্তিটি পরিষ্কার, এবং প্রতিটি নকশা পছন্দ একটি নথিভুক্ত ত্রুটির সরাসরি পাল্টা আঘাত।

শক্তি ও ত্রুটি: এর শক্তি হল এর মার্জিত, শূন্য-সংরক্ষণ স্থাপত্য এবং এর প্রগতিশীল উন্নয়ন ক্ষমতা। এটি PwdHash-এর মতো পূর্বসূরিদের ব্যর্থতা থেকে শেখে। তবে, ত্রুটিগুলো স্থাপনার মডেলে। গুরুতর ত্রুটি: ব্যবহারকারী পুনরুদ্ধার একটি দুঃস্বপ্ন। হার্ডওয়্যার টোকেন হারিয়েছেন? আপনি সবকিছু থেকে তাত্ক্ষণিকভাবে লক আউট—এটি একটি বিপর্যয়কর একক ব্যর্থতার বিন্দু যা ক্লাউড ব্যাকআপের ঝুঁকিকে মৃদু মনে করায়। গবেষণাপত্রটি এটি উপেক্ষা করে। তদুপরি, এর নিরাপত্তা ব্যাপকভাবে এমএফকেডিএফ বাস্তবায়নের উপর নির্ভর করে, যা একটি জটিল ক্রিপ্টোগ্রাফিক আদিম যা বাস্তবায়ন ত্রুটির প্রবণ। USENIX Security 2023-এর এমএফএ স্কিম বিশ্লেষণ যেমন দেখায়, বাস্তব-বিশ্বের এমএফএ সিস্টেমগুলোর প্রায়ই সূক্ষ্ম দুর্বলতা থাকে। ব্যাপক গ্রহণের জন্য একটি নির্বোধ, ব্যবহারকারী-বান্ধব পুনরুদ্ধার প্রক্রিয়া প্রয়োজন হবে, যা এর "শূন্য সংরক্ষিত গোপনীয়তা" দর্শনের বিপরীত বলে মনে হয়।

কার্যকরী অন্তর্দৃষ্টি: নিরাপত্তা দলগুলোর জন্য, এমএফডিপিজির মূল ধারণাগুলো তাৎক্ষণিকভাবে মূল্যবান। ডিএফএ-ভিত্তিক নীতি-সম্মত উৎপাদন সার্ভিস অ্যাকাউন্ট পাসওয়ার্ডের জন্য অভ্যন্তরীণভাবে পাইলট করা যেতে পারে। প্রত্যাহারের জন্য কুকু ফিল্টারের ব্যবহার একটি চতুর গোপনীয়তা-সংরক্ষণকারী কৌশল যা পাসওয়ার্ডের বাইরেও প্রয়োগযোগ্য (যেমন, টোকেন ব্লকলিস্ট পরিচালনা)। বড় শিক্ষাটি হল গোপনীয়তা সংরক্ষণকে গোপনীয়তা উদ্ভব থেকে বিচ্ছিন্ন করা। ভল্টের পরিবর্তে, একাধিক উপাদানকে ক্রিপ্টোগ্রাফিকভাবে একটি একক, ক্ষণস্থায়ী উদ্ভব কীতে বাঁধার কথা ভাবুন। কোম্পানিগুলোর উচিত ব্যবহারকারী-ধারণকৃত, পুনরুদ্ধারযোগ্য বহু-উপাদান বিশ্বাসের মূলের জন্য গবেষণা ও উন্নয়নে বিনিয়োগ করা—এমএফডিপিজি যে অনুপস্থিত অংশের ইঙ্গিত দেয় কিন্তু সমাধান করে না। ভবিষ্যত ভালো ভল্টে নয়; এটি ভল্ট অপ্রয়োজনীয় করে তোলায়, এবং এমএফডিপিজি সরাসরি সেই দিকে ইঙ্গিত করে।

7. ভবিষ্যতের প্রয়োগ ও দিকনির্দেশনা

- পাসওয়ার্ডহীন সংযোজন: এমএফডিপিজির উদ্ভূত সাইট-নির্দিষ্ট পাসওয়ার্ডগুলি FIDO2-এর মতো প্রবাহে "আপনার যা আছে" হিসেবে কাজ করতে পারে, পাসওয়ার্ড ও পাসওয়ার্ডহীন বিশ্বের মধ্যে সেতুবন্ধন তৈরি করে।

- বিকেন্দ্রীকৃত পরিচয়: শূন্য-সংরক্ষণ, ব্যবহারকারী-কেন্দ্রিক মডেল ওয়েব৩ ও বিকেন্দ্রীকৃত পরিচয় নীতির (যেমন, IETF-এর GNAP) সাথে সামঞ্জস্যপূর্ণ। মাস্টার বহু-উপাদান কী বিকেন্দ্রীকৃত শনাক্তকারী (DID) ও প্রমাণ তৈরি করতে পারে।

- এন্টারপ্রাইজ গোপনীয়তা ব্যবস্থাপনা: মেশিন পরিচয়ের জন্য অভিযোজিত, একটি কেন্দ্রীয় মূল থেকে বিভিন্ন পরিষেবার জন্য অনন্য API কী/গোপনীয়তা তৈরি করা, প্রত্যাহার ফিল্টারের মাধ্যমে স্বয়ংক্রিয় ঘুরানো সহ।

- গবেষণা দিকনির্দেশনা: সম্মিলিত এমএফকেডিএফ+ডিএফএ+ফিল্টার সিস্টেমের জন্য আনুষ্ঠানিক নিরাপত্তা প্রমাণ উন্নয়ন। পোস্ট-কোয়ান্টাম এমএফকেডিএফ নির্মাণ অন্বেষণ। মানবিক, নিরাপদ পুনরুদ্ধার প্রোটোকল নকশা করা যা শূন্য-গোপনীয়তা মডেলকে আপোস করে না।

8. তথ্যসূত্র

- Nair, V., & Song, D. (Year). MFDPG: Multi-Factor Authenticated Password Management With Zero Stored Secrets. Conference Name.

- Ross, B., Jackson, C., Miyake, N., Boneh, D., & Mitchell, J. C. (2005). Stronger Password Authentication Using Browser Extensions. USENIX Security Symposium. (PwdHash)

- Ghalwash, H., et al. (2023). SoK: Multi-Factor Authentication. USENIX Security Symposium.

- Jarecki, S., Krawczyk, H., & Xu, J. (2018). OPAQUE: An Asymmetric PAKE Protocol Secure Against Pre-Computation Attacks. EUROCRYPT.

- Fan, B., Andersen, D. G., Kaminsky, M., & Mitzenmacher, M. (2014). Cuckoo Filter: Practically Better Than Bloom. CoNEXT.

- FIDO Alliance. (2023). FIDO2: WebAuthn & CTAP Specifications. https://fidoalliance.org/fido2/